سوءاستفاده گسترده از آسیبپذیری اخیر WordPress

بیش از 20 مهاجم و گروه نفوذگر در حال تغییر ظاهر سایتهای مبتنی بر یکی از نسخههای آسیبپذیر سامانه مدیریت محتوای WordPress هستند.

به گزارش شرکت مهندسی شبکه گستر، وجود یک آسیبپذیری در بخش REST API این سامانه، نفوذگران را قادر به اجرای این حملات کرده است. مهاجم میتواند با سوءاستفاده از ضعف امنیتی مذکور، بدون اصالتسنجی، محتوای صفحه اینترنتی را به دلخواه خود تعییر دهد. به حملاتی که در جریان آن محتوای یک صفحه اینترنتی توسط هکر تغییر داده میشود Website Defacement گفته میشود.

WordPress در روز پنجشنبه، 7 بهمن ماه، آسیبپذیری مذکور را با عرضه نسخه 4.7.2 ترمیم کرد. بنیاد WordPress در روز چهارشنبه، 13 بهمن ماه نیز جزییات این آسیبپذیری را منتشر کرد.

با وجود تأخیر یک هفتهای در اعلام وجود این آسیبپذیری، بسیاری از مدیران سایت اقدام به نصب اصلاحیه نکرده بودند. موضوعی که سبب اجرای این حملات گردید.

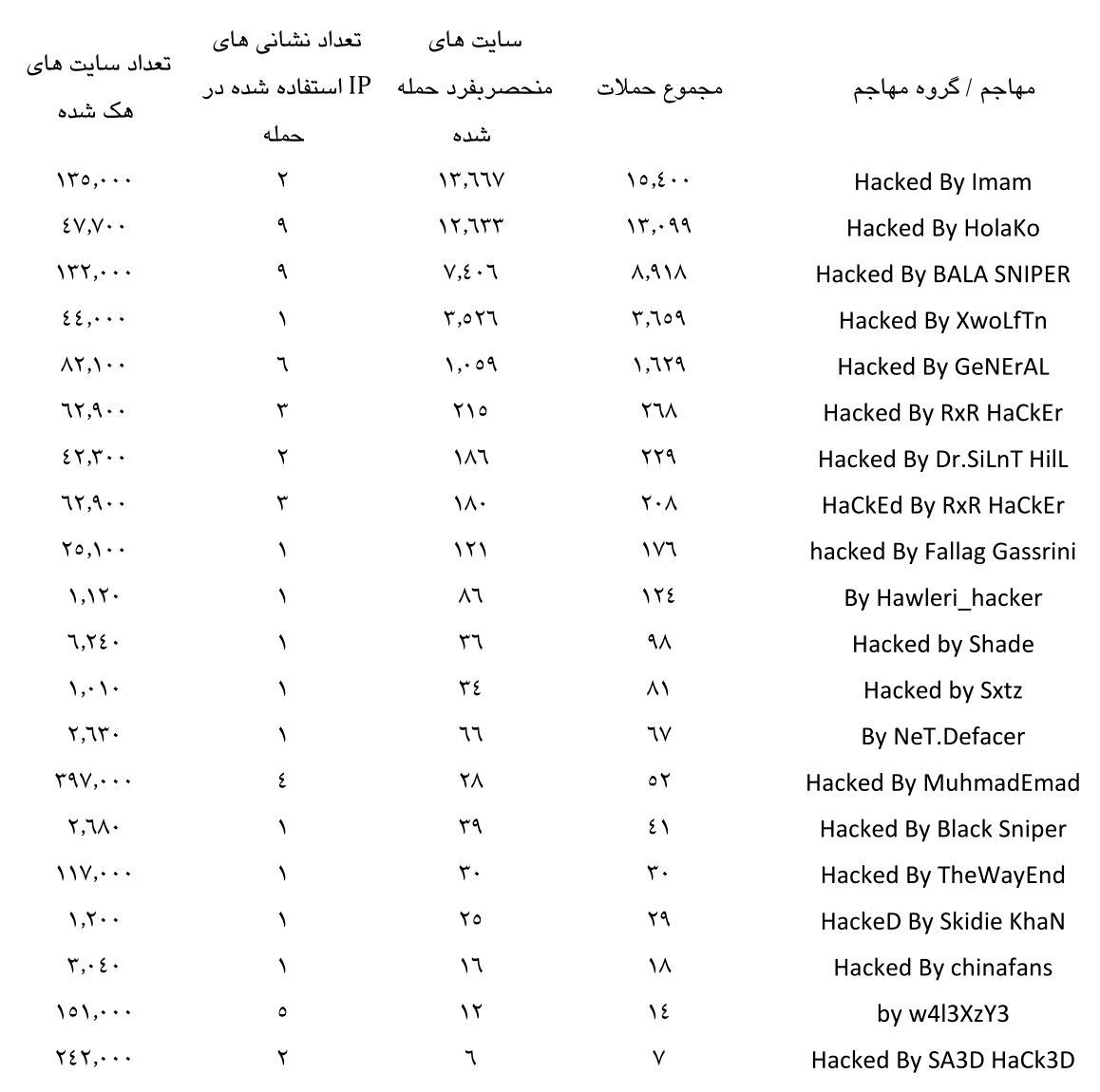

شرکت امنیتی Sucuri، پنجشنبه، 21 بهمن ماه گزارش داد که محتوای حدود 67 هزار صفحه اینترنتی توسط چهار گروه مهاجم تغییر کرده است.

در همان روز شرکت Feedjit نیز از تغییر محتوای بیش از 1.5 میلیون صفحه اینترنتی توسط 20 مهاجم و گروه سایبری خبر داد و گفت طی 48 ساعت گذشته بیش از 8000 هزار حمله برای سوءاستفاده از این آسیبپذیری را کشف و شناسایی کرده است.

شرکت Feedjit فهرست این حملات را به شرح زیر اعلام کرده است.

تصاویر زیر نیز دو نمونه از صفحات هک شده را نمایش میدهند.

جالب اینکه مهاجمان این حملات توانستهاند راهی برای عبور از سد قواعد مسدودکننده سیستمهای موسوم به Web Application Firewall نیز یافته و آنها را دور بزنند.

به گزارش شرکت مهندسی شبکه گستر، شرکت Google نیز اقدام به ارسال هشدارهای امنیتی به مدیران سایتهایی کرده که سایت مبتنی بر WordPress خود را بر روی Google Search Console ثبت کردهاند. موضوعی که سبب سردرگمی آن دسته از مدیرانی شده که پیش از دریافت هشدار نسخه 4.7.2 را نصب کرده بودند.

به تمامی مدیران سایتهای مبتنی بر سامانه WordPress توصیه اکید میشود از نصب بودن نسخه 4.7.2 اطمینان حاصل کنند.