بکارگیری تراشه های مخفی در گوشی های هوشند، با اهداف جاسوسی

به گزارش شرکت مهندسی شبکه گستر، مهاجمان میتوانند با مخفیسازی تراشه هایی مخرب در قطعات یدکی گوشیهای هوشمند از کاربران این گوشیها جاسوسی کنند. نظریهای که توسط محققان دانشگاه بنگوریون در فلسطین اشغالی ارائه شده است.

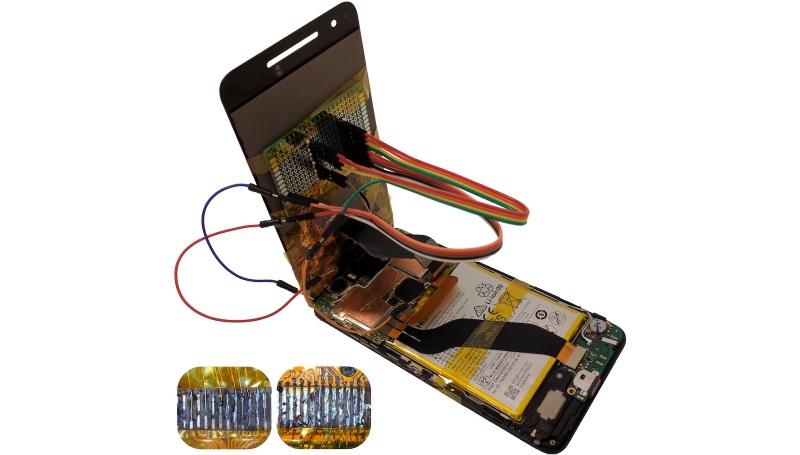

این محققان نظریه خود را با ساخت قطعات یدکی مخرب و استفاده از آنها در یک گوشی هوشمند به اثبات رساندهاند.در حالی که در نگاه اول اجرای چنین حملاتی پیچیده و مستلزم استفاده از ماشینآلات پیشرفته به نظر میآید اما این محققان اعلام کرده اند که برای انجام آزمایش خود تنها از قطعات الکترونیکی که به صورت انبوه و با قیمت ارزان در بازار قابل دسترسند، استفاده کردهاند. هر چند که مهاجم میبایست مهارتهایی همچون لحیمکاری و جایگذاری قطعات الکترونیکی را دارا باشد.

این گروه تحقیقاتی اجرای دو نوع حمله را با استفاده از قطعات یدکی مخرب ممکن دانستهاند.

روش اول تزریق فرمانی پایه در جریان ارتباطی میان دستگاه و قطعات یدکی است. این حمله بهترین عملکرد را با صفحات لمسی آلوده دارد؛ چرا که مهاجم را قادر میکند تا هویت کاربران را با تقلید از عملکردهای لمسی جعل کنند.

روش دوم اجرای یک حمله سرریز حافظه، با بهرهجویی از آسیبپذیری راهانداز کنترلکننده لمسی است که به گفته این محققان در برخی گوشیهای هوشمند وجود دارد. مهاجم با سوءاستفاده از آسیبپذیری مذکور، بدون نیاز به جعل حرکات لمسی سطح دسترسی خود را بر روی گوشی ارتقاء داده و حملات را بر روی سیستم عامل آن انجام دهند.

این گروه تحقیقاتی در مقاله پژوهشی خود راهکارهایی را برای جلوگیری از این نوع حملات ارائه کرده است.

مقاله مذکور از این آدرس https://www.usenix.org/system/files/conference/woot17/woot17-paper-shwartz.pdfقابل دریافت و مطالعه است.